Se a internet está próxima de completar 20 anos de existência, os malwares seguem na mesma idade, causando muita dor de cabeça para um bom número de usuários e vários milhões de dólares em prejuízos para as empresas. Boa parte deles é propagado através de arquivos executáveis (os .exe ou .msi que baixamos da internet, que possuem um código malicioso incorporado ao programa original. Basta executar a aplicação para que o malware entre em ação.

Alguns deles são capazes de se auto-replicar, criando cópias de si mesmos e sendo compartilhados pela internet, infectando milhares ou até milhões de computadores em poucos dias. Um bom exemplo são os worms, que não precisam da interação do usuário para invadir todos os computadores de uma rede local e, em muitos casos, todos os computadores que essa rede trocar arquivos.

Trojans, por outro lado, não são capazes de se auto-replicar, mas nem por isso deixam de ser perigosos. Em uma referência ao famoso episódio "Cavalo de Tróia" de Ilíada (Homero), o usuário tem a impressão de que um determinado arquivo se trata de algo inofensivo, dando permissões de administrador (a famosa tela que pergunta se o usuário realmente deseja executar algo), e instalando-o. Em pouco tempo, pode ter seus dados deletados, roubados, o sistema operacional comprometido ou até mesmo o disco rígido inteiro apagado, dentre outras possíveis consequências.

Há cerca de 10 anos, se o

navegador e sistema operacional estivessem atualizados, e se tivéssemos um

antivírus e algum cuidado ao acessar alguns sites na

internet, nossas chances de contaminação eram bastante baixas. Hoje temos que lidar com um novo conceito chamado de "ameaça combinada", que une vírus, worm, trojan e outros em um só pacote bastante difícil de se detectar, além de modificações e camuflagem de malwares já existentes através de

packers.

Conheça melhor o que cada uma dessas ameaças é e como funciona, assim como alguns conceitos de segurança importantes nos dias de hoje. Confira!

Backdoor

Traduzido do inglês como "porta dos fundos", esta técnica é bastante utilizada por cybercriminosos para ganhar acesso a um sistema e infectá-lo, ignorando as defesas do sistema através de uma falha não documentada do sistema operacional, programa ou na rede onde o computador está instalado.

Por exemplo, podemos ter nosso sistema operacional atualizado com todos os patches de segurança devidamente atualizados e um antivírus eficiente e com base de dados também atualizada, mas um criminoso pode simplesmente ignorar ambos e acessar nossas máquinas através de um programa com falhas de segurança. Por isso vemos com uma certa frequência sites de tecnologia publicarem notas sobre uma ou outra aplicação que deixa a máquina vulnerável, como o Java ou Flash.

Ladrões de informação

Neste grupo entram os keyloggers e memory scrapers, malwares desenvolvidos com o objetivo específico de roubar informações pessoais do usuário, como senhas de banco, dados pessoais e informações sigilosas, não fazendo nenhum mal para o sistema.

Os keyloggers basicamente gravam todas as teclas digitadas pelo usuários e enviam para o criminoso sempre que tiver oportunidade. Por exemplo, se nos dados enviados consta o endereço do seu banco, é muito provável que os próximos caracteres serão os dados da conta e senha do cartão.

Os memory scrapers são um pouco mais genéricos, gravando as informações que estão contidas na memória RAM do sistema. O motivo? Os dados processados lá não possuem nenhum tipo de encriptação, e por isso qualquer informação útil é facilmente identificada.

Worms

Enquanto um vírus comum precisa de um programa hospedeiro para se propagar, o worm (ou verme, em português) é um pacote completo auto-replicador, sendo projetado para tomar decisões de como quebrar as falhas de segurança de um sistema e agir de forma completamente autônoma, decidindo quando enviar um e-mail com informações importantes para o invasor, por exemplo.

Quando um usuário tem a sua máquina infectada por um worm, qualquer outra que esteja conectada à rede está igualmente vunerável. Detectá-lo é possível somente através de modos indiretos, como lentidão no PC e na conexão com a internet, ou mesmo com vários programas abrindo ao mesmo tempo sem a interação do usuário.

Ransomware

Malware que está se tornando bastante comum, o ransomware trava o computador do usuário até que ele pague um resgate para ter o controle de seus dados de volta, e normalmente o valor não é baixo. Com isso, o dono do computador não possui acesso aos seus próprios arquivos, que normalmente ficam encriptados, e a única solução é pagar o valor cobrado para não perder dados importantes.

Alguns podem pensar que basta simplesmente formatar a máquina, mas os principais alvos desse tipo de ataque são pessoas que realmente necessitam preservá-los - já que em muitas máquinas estão armazenadas informações de empresas que, se utilizadas, podem causar inúmeros transtornos. O grande problema é que, em muitas vezes, o invasor não devolve o controle para o usuário mesmo após o pagamento da "taxa".

Trojans de acesso remoto

Trojans (RAT - Remote Access Trojans) podem ser considerados como uma evolução das backdoors, fornecendo ao invasor uma interface gráfica com várias opções para comprometer o acesso do usuário. Muitos computadores são infectados sem grandes consequências, já que naquele momento não há nada que interesse ao invasor, que só fica monitorando as atividades realizadas.

Quando é detectado algo interessante, como o acesso à rede de uma empresa ou ao site de um banco, o criminoso pode monitorar e capturar os dados descobertos. Em muitos casos, quando o usuário não faz nada de "interessante", o criminoso simplesmente danifica ou mesmo inutiliza a máquina.

Detecção de malwares

E como saber se o sistema está infectado? Bom, o computador começa a dar alguns sinais de que não está funcionando como deveria, então aqui vai uma lista de alguns comportamentos fora do comum que o usuário passa a experimentar:

- Começam a aparecer mensagens de erros completamente fora do padrão, como um problema no bloco de notas que necessita de uma reinicialização do sistema.

- Algumas pastas e arquivos desaparecem ou são transportados para outros locais sem a interação do usuário.

- O computador trava e passa a funcionar com uma velocidade muito abaixo do que estamos acostumados, e às vezes a tela até mesmo pisca.

- Programas são iniciados sem que o usuário queira.

- A página inicial do seu mecanismo de busca (como o Google ou Bing) muda sem que você altere manualmente, assim como algumas Toobars são instaladas. Em muitos casos são adwares, mas pode ser qualquer tipo de malware. Se isso acontece com a sua máquina é melhor parar de utilizar o programa que causou isso e também de fazer downloads no site onde ele estava disponível.

- O navegador começa a apresentar comportamentos estranhos, e algumas páginas se recusam a fechar.

- Aparecem pop-ups com propagandas de antivirus. Acreditem, são todos fraudes.

Falhas comuns

Como dissemos acima, um computador bem configurado com um bom antivírus ainda está suscetível a falhas de outras aplicações, em geral aquelas que funcionam no navegador. O campeão é o HTML lado a lado com o Javascript, responsáveis por mais de 4 milhões de computadores infectados somente no primeiro trimestre de 2012, segundo um relatório de Inteligência e Segurança da Microsoft. Abaixo, veja a quantidade de computadores infectados registrados no período:

Geração atual de malwares

Atualmente, um malware pode infectar milhares de máquinas sem qualquer ação por parte do usuário. Em alguns casos basta visitar um website infectado por algum código malicioso para que ele mesmo encontre alguma falha do navegador ou plugin, mesmo sem nenhum clique adicional. Os fabricantes de browsers levam semanas ou mesmo meses para corrigir essas falhas (por isso é importante utilizar sempre uma versão mais recente), dando tempo o suficiente para propagar esses malwares.

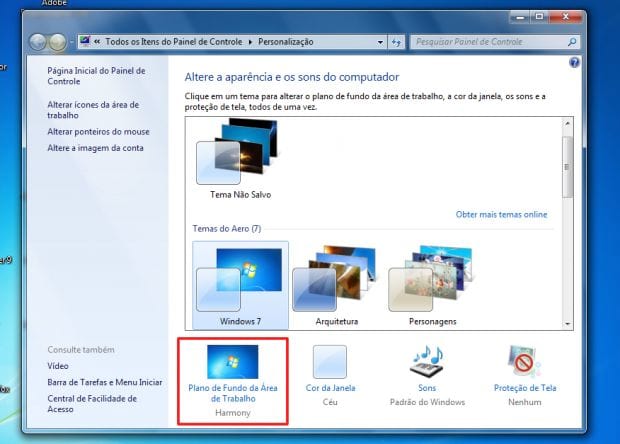

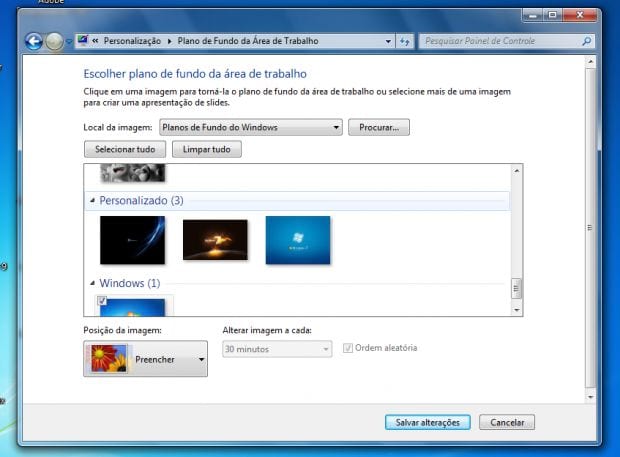

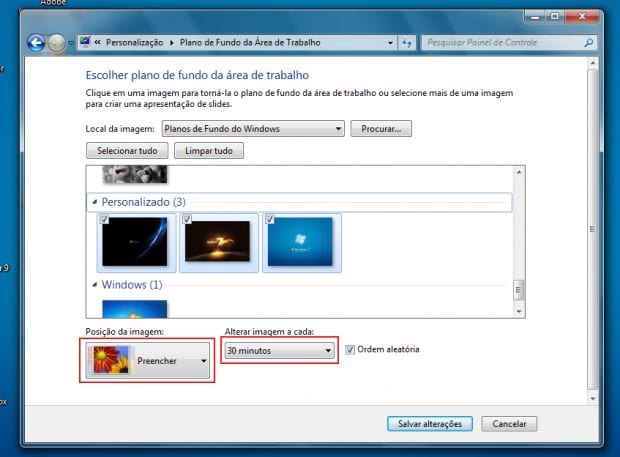

Os sistemas operacionais atuais, como Windows Vista, 7 e 8, estão relativamente mais seguros do que as versões anteriores, já que o UAC (User Account Control, aquela janela que pergunta se o usuário realmente deseja executar aquela aplicação) bloqueia a instalação de um programa sem a permissão do usuário. Porém, grande parte dos usuários costuma ignorar essa janela ou mesmo desativá-la no Painel de Controle, o que serve de prato cheio para os cibercriminosos.

Mesmo o Mac OS, sistema operacional da Apple, antes considerado seguro por ter uma baixa participação de mercado, agora se tornou um grande alvo. Muitas pragas são sofisticadas o suficiente para ignorar a proteção do sistema utilizando Rootkits, códigos que evitam acionar os alertas de segurança, se passando por um arquivo comum.

Em muitos casos o usuário não sabe que sua máquina foi infectada pois o antivírus não relatou nenhuma ocorrência e o sistema operacional em si não dá nenhum sinal de comportamento fora do padrão. Esse é o caso dos "computadores zumbis", utilizados por hackers em botnets para derrubar determinado serviço (são os famosos casos de DDoS - Distributed Denial of Service) ou para enviar spams para outras máquinas, utilizando tanto processamento como banda de internet do usuário.

E como ficar protegido dessas ameaças?

As informações acima podem deixar muitos usuários assustados, mas com algumas precauções é possível minimizar bastante os riscos. Naturalmente, atualizar tanto o sistema operacional quanto o antivírus é o primeiro passo de qualquer computador, assim como utilizar as versões mais recentes de todos os programas, em especial dos navegadores, e assim ter acesso a todos os patches de segurança disponibilizados pelos fabricantes destes softwares.

Além disso, é extremamente importante ter cuidado na hora de navegar na internet, principalmente pelos sites "underground", como compartilhamento de arquivos e pornografia. Nesses ambientes, cada clique representa um grande risco. No caso dos e-mails, mensagens como "Fotos da festa de ontem" ou "Entre neste link e concorra a um prêmio de US$ 1 milhão" estão entre as principais causas de infecção atualmente. Para detectar tais ameaças é necessário ver para onde o link está realmente encaminhando o usuário.

VOCE ENCONTRA ESSA MATERIA E OUTRAS NO SITE WWW.CANALTECH.COM.BR

.jpg)

Escorregador em South Park onde o Twitter foi concebido (

Escorregador em South Park onde o Twitter foi concebido (

Imagem: Reprodução / YouPix

Imagem: Reprodução / YouPix